提到 VPN,很多人会说 “翻 wall 工具”—— 这是极大的误解。VPN(Virtual Private Network,虚拟专用网络)的核心价值是 “在公共网络(如互联网)中建立安全的私有通信通道”,而这个通道的技术核心,就是VPN 加密隧道。

用生活类比理解:

- 普通网络传输:像 “寄明信片”—— 数据是明文,任何人(如黑客、运营商)都能看到内容;

- VPN 加密隧道:像 “寄加密快递”—— 数据先被加密(打包进 “密码箱”),再通过专属通道传输,只有收件方有钥匙能解密,中途无法被窃取或篡改。

更严谨的定义:

VPN 加密隧道是通过隧道协议(如 IPsec、SSL/TLS)将用户端(或站点)的数据封装、加密后,在公共网络中建立的 “逻辑私有通道”。它解决了两个核心问题:

- 隐私保护:数据传输过程中全程加密,避免被监听;

- 身份验证:确保接入隧道的是授权用户 / 设备,防止非法入侵。

注意:VPN 是 “整体解决方案”,加密隧道是 “核心技术载体”—— 没有加密隧道,VPN 就失去了 “安全” 的意义。

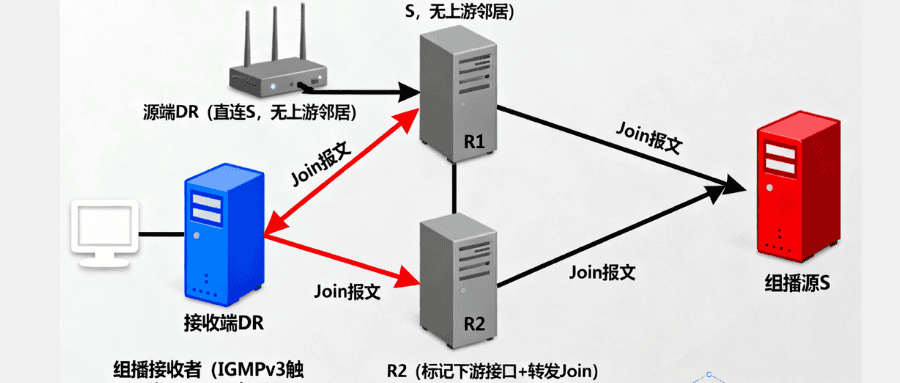

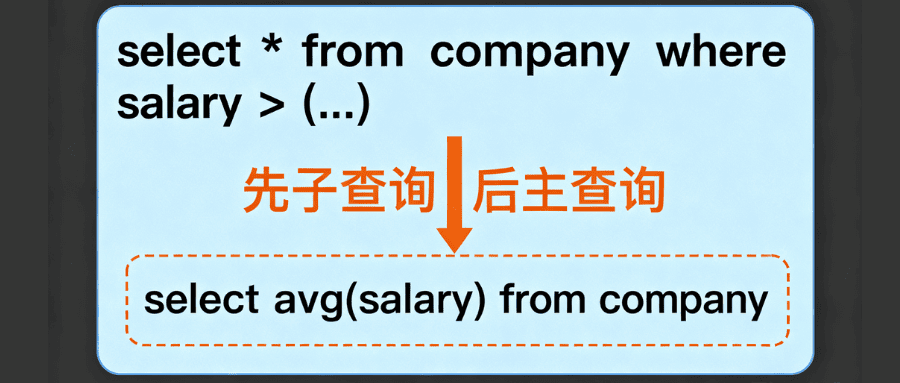

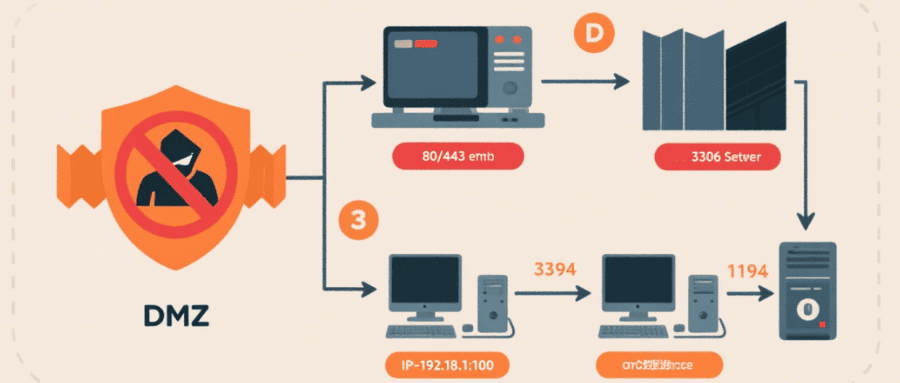

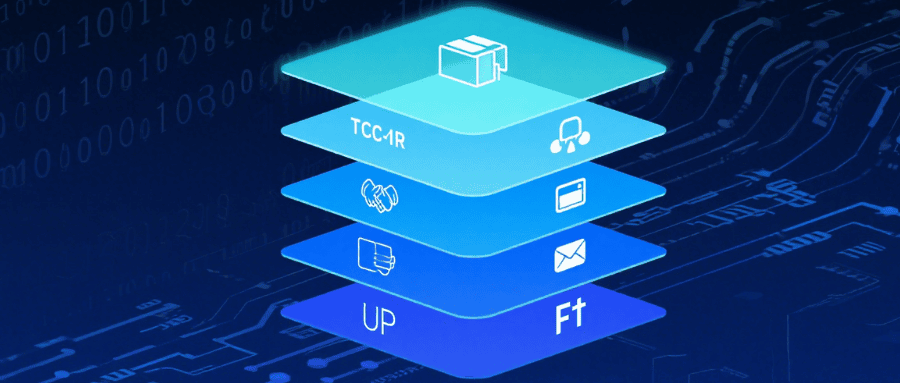

无论哪种 VPN 隧道,其工作流程都可拆解为 “隧道建立→数据加密传输→隧道关闭” 三个阶段,核心是 “先协商安全参数,再传输加密数据”,以下以最典型的 “远程用户访问企业内网” 场景为例,解析通用原理:

关键细节拆解(决定隧道安全性的 3 个核心步骤):

安全参数协商(最关键的 “握手阶段”):

连接发起后,用户端与 VPN 服务器不会直接传数据,而是先通过 “协商协议”(如 IKE 协议用于 IPsec,TLS 握手用于 SSL VPN)确定:

- 用什么算法加密数据(如 AES-256、ChaCha20);

- 用什么方式认证身份(如预共享密钥、数字证书、账号密码);

- 用什么密钥(密钥由双方动态生成,非固定密码,更安全)。

这一步相当于 “寄快递前,收件方和寄件方先约定好‘密码箱’的密码和锁型”。

数据封装与加密(隧道的 “传输阶段”):

协商完成后,用户端将待传输的数据(如访问企业 OA 系统的请求)按以下流程处理:

- 第一步 “加密”:用协商好的算法(如 AES-256)对原始数据加密,生成 “密文数据”;

- 第二步 “封装”:给密文数据加上 “隧道头部”(包含隧道标识、目标地址等信息),相当于 “给密码箱套上快递袋,标注收件地址”;

- 第三步 “传输”:封装后的数据在公共网络中传输,即使被拦截,也因无法解密和识别隧道头部,无法获取有效信息。

数据解封装与解密(隧道的 “接收阶段”):

VPN 服务器收到数据后,反向操作:先解析隧道头部(确认是合法隧道数据),再用协商好的密钥和算法解密数据,最后将原始数据转发到企业内网 —— 整个过程对用户透明,用户感觉像 “直接连在企业内网”。

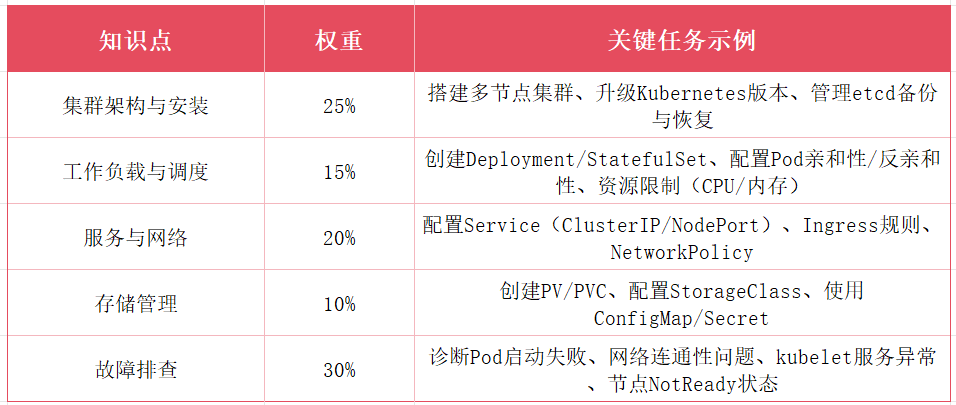

不同场景需要不同的 VPN 隧道,最常用的是IPsec 隧道、SSL/TLS 隧道(如 OpenVPN、WireGuard),三者在适用场景、安全性、性能上差异显著,选错会导致 “安全不足” 或 “体验卡顿”。

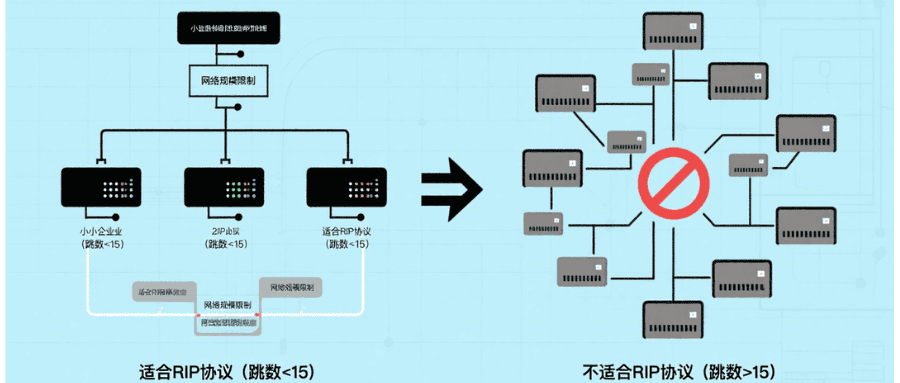

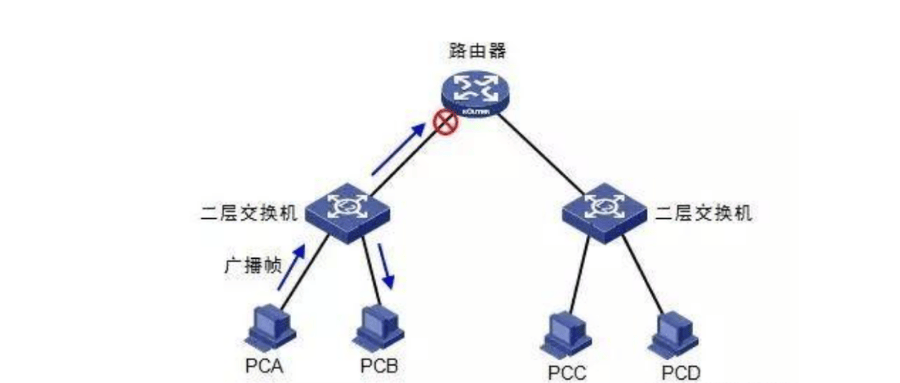

IPsec(Internet Protocol Security)是一套 “网络层加密协议套件”,不是单一协议,核心由 “IKE(密钥交换协议)” 和 “ESP/AH(封装与加密协议)” 组成,主要用于 “站点到站点”(如分公司→总部)或 “企业级远程访问”。

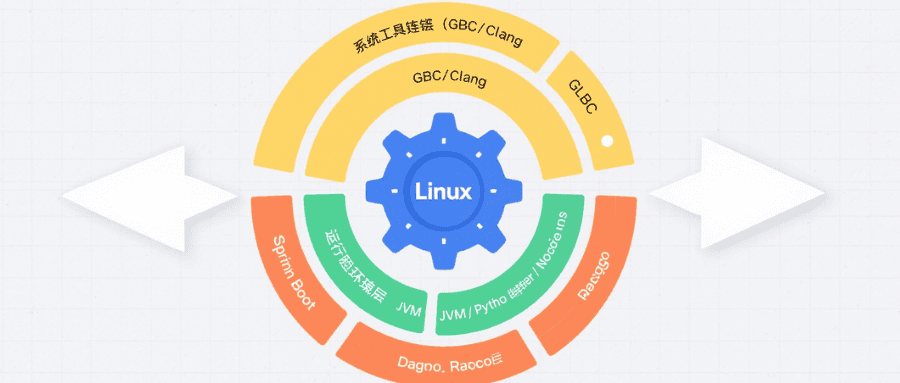

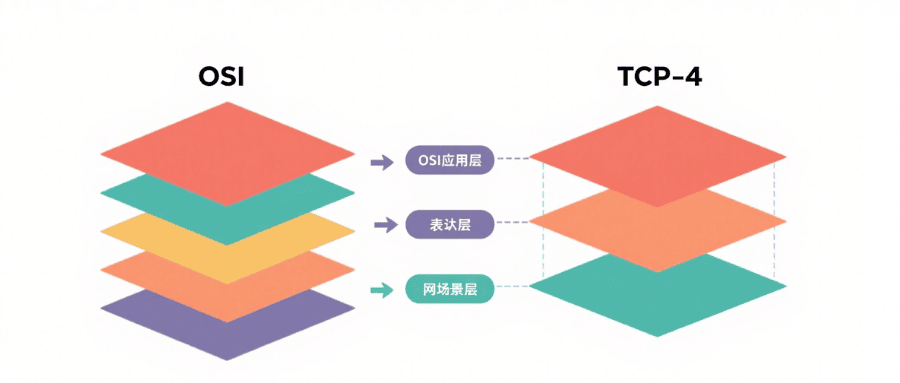

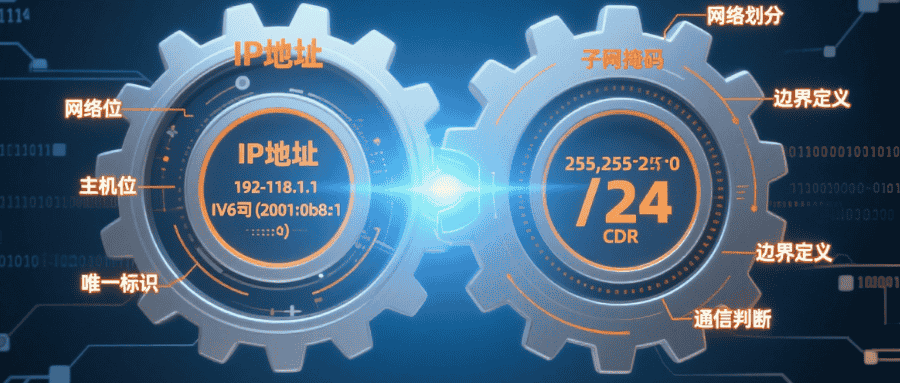

- 工作层级深:在 OSI 模型的网络层(三层)工作,能加密所有基于 IP 的流量(如 TCP、UDP、ICMP),包括操作系统底层通信(如远程桌面、数据库连接);

- 安全性强:支持 “加密 + 认证 + 完整性校验” 三重保障,默认用 AES-256 加密、HMAC-SHA256 完整性校验、RSA 证书认证,抗破解能力强;

- 配置复杂:需要在两端设备(如企业路由器、VPN 网关)配置 IKE 策略、ESP 策略、预共享密钥 / 证书,对运维技术要求高;

- 适用场景:企业分公司与总部互联(站点到站点 VPN)、企业员工通过专用终端访问内网(需安装 IPsec 客户端)。

某连锁企业在上海和北京各有一个办公区,通过两台华为防火墙配置 IPsec 隧道,实现两地内网服务器(如财务系统、ERP 系统)的安全互联,员工在上海能直接访问北京的数据库,数据传输全程加密。

SSL/TLS 隧道(如 OpenVPN、Fortinet SSL VPN)基于 SSL/TLS 协议(与 HTTPS 用的是同一套协议),工作在应用层(七层),核心是 “通过浏览器或轻量客户端建立加密隧道”,主要用于 “个人远程访问”(如员工居家办公)。

- 易用性高:无需复杂配置,员工只需通过浏览器访问 VPN 服务器地址(如https://vpn.company.com),输入账号密码即可建立隧道,或安装轻量客户端(如 OpenVPN GUI);

- 兼容性强:支持 Windows、macOS、iOS、Android 等所有主流系统,无需修改底层网络设置,适合 BYOD(自带设备办公)场景;

- 安全性可靠:复用 HTTPS 的安全机制,支持 TLS 1.3(最新协议)、AES-256-GCM 加密、证书认证,能抵御中间人攻击、数据篡改;

- 适用场景:企业员工居家办公访问内网(如 OA、CRM 系统)、个人用户通过 VPN 保护公共 WiFi(如咖啡馆、机场)的上网隐私。

某互联网公司员工居家办公时,打开浏览器访问公司的 SSL VPN 入口,输入账号密码后,通过加密隧道访问内网的代码仓库(GitLab)和测试环境,全程无需配置路由器,即插即用。

WireGuard 是 2020 年后兴起的轻量级 VPN 协议,设计简洁(代码量仅几千行,远少于 OpenVPN 的几十万行),兼顾性能和安全性,被 Linux 内核原生支持,逐渐成为 IPsec 和 OpenVPN 的替代方案。

- 速度快:采用 ChaCha20 加密算法(比 AES 更适合低性能设备)、无状态设计,减少协议开销,延迟比 IPsec 低 30%~50%,适合游戏、视频会议等对延迟敏感的场景;

- 配置简单:只需在两端设备配置 “公钥 / 私钥对”(类似 SSH 密钥),无需复杂的策略配置,新手也能快速上手;

- 安全性前沿:支持前向 secrecy(完美前向保密,即使私钥泄露,历史数据也无法解密)、内置防重放攻击机制;

- 适用场景:个人用户隐私保护、中小型企业远程访问、物联网设备(如路由器、摄像头)的安全互联。

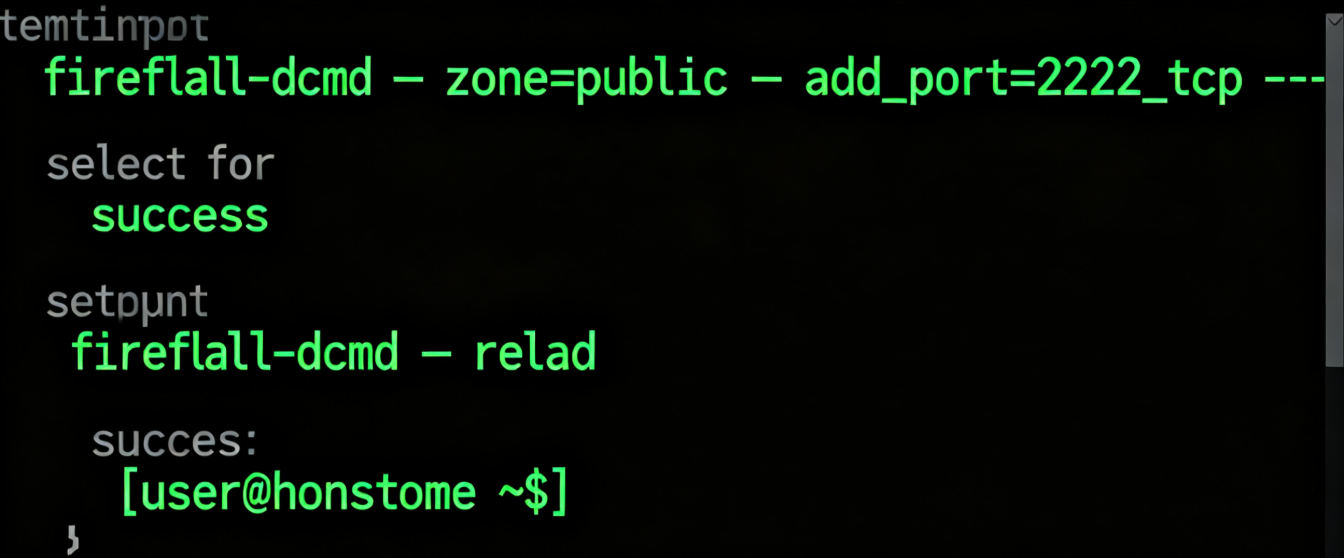

某程序员用 WireGuard 在个人笔记本和云服务器之间建立隧道,远程调试代码时,延迟低至 10ms,比之前用 OpenVPN 的 50ms 延迟大幅提升,且配置仅需 3 行命令。

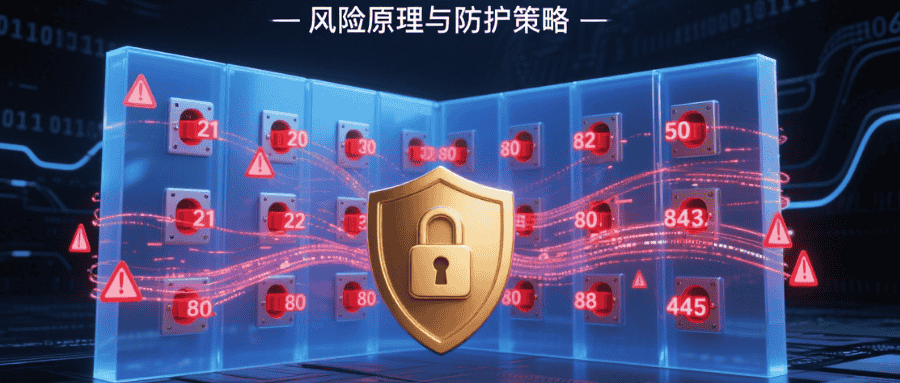

很多人以为 “只要建了 VPN 隧道就安全”,其实不然 —— 隧道的安全性取决于 “加密算法”“身份认证”“完整性校验” 三个核心技术,任何一个环节薄弱,都会导致安全漏洞。

加密是隧道的核心,目的是将明文数据转为乱码,只有授权方才能解密。主流加密算法分两类:

- 对称加密算法(用于加密数据本身):如 AES-256-GCM、ChaCha20-Poly1305,特点是 “加密解密用同一密钥,速度快”,适合大量数据传输;

- 注意:密钥由双方通过 “非对称加密” 动态协商(如 IKE 协议用 RSA 交换密钥),不是固定密码,避免密钥泄露风险。

- 非对称加密算法(用于交换对称密钥):如 RSA-2048、ECC(椭圆曲线加密,如 P-256),特点是 “加密用公钥,解密用私钥,安全性高”,但速度慢,仅用于密钥协商,不直接加密数据。

避坑提醒:禁用弱加密算法(如 DES、3DES、TLS 1.0/1.1),这些算法已被破解,目前至少用 AES-256、TLS 1.2 及以上。

加密能防止数据被看懂,但无法防止 “黑客伪装成授权用户接入隧道”—— 身份认证就是解决这个问题,常见方式有 3 种:

- 预共享密钥(PSK):双方提前约定一个 “秘密密码”(如 “Company@2024!”),协商时验证密码是否一致;

- 优点:配置简单;缺点:密钥一旦泄露,所有使用该密钥的隧道都不安全,适合小型场景(如个人使用)。

- 数字证书:由 CA(证书颁发机构)签发的电子证书,包含设备 / 用户的公钥和身份信息,协商时验证证书的合法性;

- 优点:安全性高,即使一个证书泄露,不影响其他证书;缺点:需要部署 CA 服务器,适合企业场景。

- 双因素认证(2FA):结合 “密码 + 动态验证码”(如短信验证码、Google Authenticator),即使密码泄露,黑客也无法获取动态验证码;

- 优点:抗账号盗用能力强;缺点:需额外部署 2FA 系统,适合高安全需求场景(如金融、政务)。

即使数据加密了,黑客仍可能通过 “篡改密文”(如修改数据包中的某个字节)导致接收方解密后得到错误数据 —— 完整性校验就是检测这种篡改,常用技术是HMAC(哈希消息认证码),如 HMAC-SHA256:

- 原理:发送方用 “密钥 + 数据” 生成一个哈希值(类似 “数据指纹”),随数据一起发送;

- 接收方用相同的密钥和数据重新计算哈希值,对比两者是否一致 —— 若不一致,说明数据被篡改,直接丢弃。

- 答案:会,但影响程度取决于隧道类型和加密算法:

- 影响最小:WireGuard(ChaCha20 算法,开销低),网速损耗通常 < 10%;

- 影响中等:SSL/TLS 隧道(OpenVPN),网速损耗 10%~20%;

- 影响较大:IPsec 隧道(复杂协议栈),网速损耗 20%~30%;

- 避坑:选择支持硬件加速的设备(如企业级 VPN 网关带 AES 硬件加速),或用轻量级算法(如 ChaCha20),减少性能损耗。

- 答案:理论上 “难,但不是不可能”,取决于安全配置:

- 若用强加密(AES-256)、完美前向保密(PFS)、双因素认证,目前没有公开技术能破解;

- 若用弱加密(DES)、固定密钥、无认证,黑客可通过暴力破解或中间人攻击入侵;

- 避坑:定期更新 VPN 设备固件(修复安全漏洞),禁用弱协议 / 算法,每 90 天更换一次预共享密钥 / 证书。

- 答案:取决于 VPN 服务器配置:

- 多数企业级 VPN(如 Cisco AnyConnect、华为 SSL VPN)支持 “一个账号多设备同时在线”,但会限制设备数量(如最多 5 台);

- 个人 VPN(如 WireGuard)通常需要为每台设备配置独立的公钥 / 私钥对,支持多设备同时连接;

- 注意:避免同一账号在大量设备上登录,可能触发 VPN 服务器的 “异常登录” 防护,导致账号被锁定。

- 禁用所有弱协议和算法:在 VPN 服务器配置中,删除 TLS 1.0/1.1、DES、3DES、SHA-1 等弱项,仅保留 TLS 1.3、AES-256-GCM、ChaCha20-Poly1305、SHA-256;

- 使用证书认证替代预共享密钥:企业场景优先部署 CA 证书,个人场景可用 Let’s Encrypt 免费证书,避免因 PSK 泄露导致全网风险;

- 配置隧道超时自动断开:设置 “无流量 30 分钟后自动断开隧道”,防止员工离开电脑后,他人冒用隧道访问内网;

- 记录隧道访问日志:保存用户登录时间、IP 地址、访问的内网资源等日志,留存至少 6 个月,便于后续安全审计(如排查黑客入侵轨迹);

- 定期测试隧道安全性:用工具(如 OpenVAS、Nessus)扫描 VPN 服务器的安全漏洞,每季度进行一次 “渗透测试”,模拟黑客攻击,验证隧道防护能力。

无论是企业的 “跨地域内网互联”,还是个人的 “公共网络隐私保护”,VPN 加密隧道的本质都是 “在不安全的网络中,构建一个安全的通信通道”。选择隧道类型时,不要盲目追求 “最新” 或 “最快”,而要结合场景需求(如易用性、安全性、性能)—— 比如企业站点互联选 IPsec,个人远程办公选 SSL/TLS,物联网设备选 WireGuard。

最后提醒:VPN 加密隧道不是 “万能安全工具”,它只能保护 “隧道内的流量”,无法防范内网中的病毒、木马或员工的误操作 —— 网络安全需要 “隧道加密 + 内网防护 + 员工培训” 三位一体,才能真正构建安全防线