50 个高危及常用网络端口全解析:风险原理与防护策略大全

2025/08/08

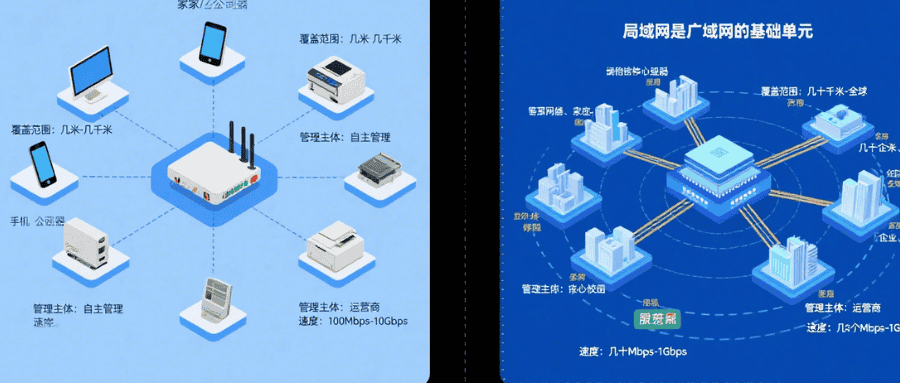

在网络安全领域,端口是设备与外部通信的必经通道,而高危端口则是攻击者突破防线的主要目标。本文系统梳理 50 个常见高危及常见端口的服务类型、安全风险及防护措施,帮助网络运维人员建立端口安全防护体系,适用于企业网络安全加固、渗透测试参考等场景。

一、高危端口的定义与风险等级划分

高危端口指因协议设计缺陷、默认配置不安全或常被攻击利用,可能导致未授权访问、数据泄露、远程代码执行等严重后果的网络端口。

风险等级划分标准:

Critical(致命):可直接导致远程代码执行或系统完全受控(如 445 端口的永恒之蓝漏洞)

High(高风险):存在身份认证绕过或敏感信息泄露风险(如 21 端口的 FTP 弱口令)

Medium(中风险):需结合其他漏洞才能实现攻击(如 53 端口的 DNS 缓存投毒)

SEO 核心关键词:高危端口、网络安全、端口防护、端口风险等级、远程代码执行

二、文件传输类高危端口(6 个)

1. TCP 20/21(FTP 服务)

服务说明:20 端口用于数据传输,21 端口用于命令控制

主要风险:

明文传输账号密码,易被嗅探工具捕获(如 Wireshark)

支持匿名登录时,可能被用于上传恶意文件

防护措施:

替换为 SFTP(22 端口)或 FTPS(加密 FTP)

禁用匿名访问,强制使用强密码(含大小写 + 数字 + 特殊字符)

限制访问 IP,仅允许指定网段连接

2. UDP 69(TFTP 服务)

服务说明:简单文件传输协议,无认证机制

风险场景:攻击者可下载路由器配置文件(如router.cfg)获取管理员密码

防护建议:非必要场景禁用服务,或通过防火墙限制源 IP

3. TCP 873(Rsync 服务)

服务说明:文件同步工具,常用于服务器备份

典型漏洞:配置read only = no且无认证时,可上传木马文件

加固方案:启用auth users认证,绑定监听 IP 为内网地址

4. TCP 2049(NFS 服务)

服务说明:网络文件系统,用于 Linux 系统间文件共享

风险点:权限配置错误时,可能导致/etc/passwd等敏感文件泄露

防护措施:通过/etc/exports严格限制共享目录权限

5. TCP 3690(SVN 服务)

服务说明:版本控制系统端口

常见问题:.svn/entries文件泄露源代码路径和版本信息

解决方法:部署时删除.svn目录,或启用 HTTP Basic 认证

6. TCP 989/990(FTPS 服务)

服务说明:FTP 的 TLS 加密版本

隐藏风险:早期 SSLv3 协议存在 POODLE 漏洞,可被恢复明文数据

防护策略:强制使用 TLS 1.2+,禁用 SSL 协议

三、远程控制类高危端口(8 个)

7. TCP 23(Telnet 服务)

服务说明:远程终端协议,明文传输所有数据

攻击案例:通过telnet 目标IP 23爆破弱口令,获取服务器控制权

替代方案:使用 SSH(22 端口),配置PasswordAuthentication no仅允许密钥登录

8. TCP 3389(Windows RDP)

服务说明:Windows 远程桌面服务

高危漏洞:

CVE-2019-0708(蓝哭漏洞):无需认证远程代码执行

弱口令爆破:使用 Hydra 工具批量尝试密码

防护组合:

启用网络级认证(NLA)

修改默认端口(如改为 3390)

通过组策略限制登录失败次数(如 5 次锁定 30 分钟)

9. TCP 22(SSH 服务)

服务说明:加密远程登录协议,本身安全但配置易出问题

风险配置:

允许 root 直接登录(PermitRootLogin yes)

使用 SSH v1(存在中间人攻击风险)

安全配置:

# /etc/ssh/sshd_config PermitRootLogin no Protocol 2 AllowUsers admin@192.168.1.* # 仅允许指定用户和IP登录

10. TCP 5900-5903(VNC 服务)

服务说明:跨平台远程控制工具

主要问题:默认密码为空或弱密码,可通过 VNC Viewer 直接登录

加固措施:启用 VNC 密码加密,结合防火墙限制访问源

11. TCP 1723(PPTP VPN)

服务说明:点对点隧道协议,用于建立 VPN 连接

协议缺陷:MS-CHAPv2 认证易被破解,可通过彩虹表还原密码

替代方案:使用 L2TP/IPsec 或 OpenVPN(1194 端口)

12. TCP 5631(pcAnywhere)

服务说明:Symantec 远程控制工具

历史漏洞:密码存储在*.cif文件中,可被工具解密

处理建议:停止使用,迁移至现代远程控制工具

13. TCP 4899(Radmin 服务)

服务说明:Windows 远程管理工具

风险点:早期版本存在缓冲区溢出漏洞,可远程执行代码

防护要求:升级至最新版,设置复杂管理密码

14. TCP 6000-6010(X Window 服务)

服务说明:Linux 图形界面远程访问端口

安全隐患:默认允许任何主机连接,可窃取桌面操作信息

修复方法:通过xhost限制访问权限,或使用 SSH 隧道转发

四、网络服务类高危端口(12 个)

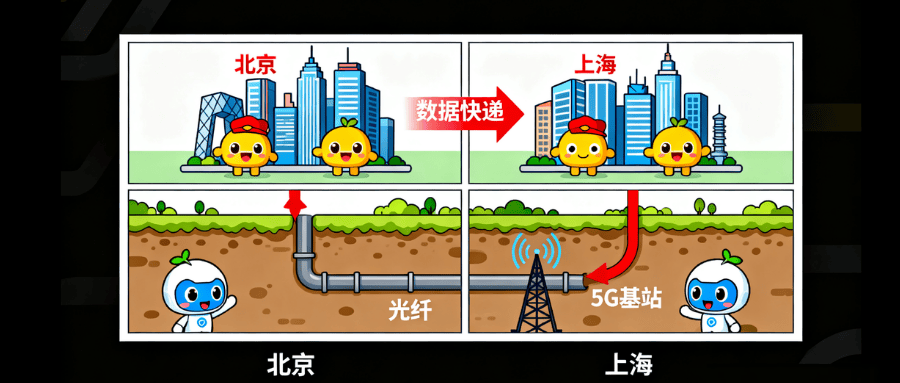

15. TCP/UDP 53(DNS 服务)

服务说明:域名解析服务,分为 UDP(查询)和 TCP(区域传输)

主要攻击:

DNS 放大攻击:利用开放递归查询发起 DDoS

缓存投毒:篡改 DNS 缓存指向恶意 IP

防护配置:

禁用递归查询(对公共 DNS 服务器)

限制区域传输仅允许信任的从服务器

16. TCP 25(SMTP 服务)

服务说明:简单邮件传输协议,用于发送邮件

常见滥用:

作为垃圾邮件中继服务器

通过 VRFY 命令枚举邮箱账号

加固措施:

启用 SMTP 认证(SASL)

禁用 VRFY/EXPN 命令,限制发件人域名

17. TCP 110(POP3 服务)

服务说明:邮件接收协议,明文传输密码

风险场景:通过openssl s_client -connect 目标:110嗅探邮箱密码

替代方案:使用 POP3S(995 端口,加密传输)

18. TCP 143(IMAP 服务)

服务说明:交互式邮件访问协议,支持邮件同步

漏洞案例:CVE-2018-10905,Dovecot IMAP 可被注入命令

防护要点:及时更新补丁,使用 IMAPS(993 端口)

19. TCP 135(RPC 服务)

服务说明:Windows 远程过程调用,用于进程间通信

经典漏洞:MS08-067,通过 RPC 请求执行代码(冲击波病毒利用)

防护措施:关闭公网暴露的 135 端口,仅允许内网访问

20. TCP 139/445(SMB 服务)

服务说明:Windows 文件共享协议,139 基于 NetBIOS,445 直接基于 TCP

致命漏洞:

MS17-010(永恒之蓝):通过漏洞传播勒索病毒

SMBv1 协议易被攻击

紧急处理:

# 禁用SMBv1 Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" -Name "SMB1" -Type DWord -Value 0

21. UDP 161/162(SNMP 服务)

服务说明:简单网络管理协议,161 用于查询,162 用于陷阱通知

风险点:默认共同体名public(只读)、private(读写)易被猜解

安全配置:修改默认共同体名,限制管理主机 IP

22. TCP 389(LDAP 服务)

服务说明:轻量目录访问协议,用于用户身份认证

攻击方式:LDAP 注入(如构造*)(uid=*))(|(uid=*绕过认证)

防护手段:输入验证,启用 LDAPS(636 端口)加密

23. TCP 548(AFP 服务)

服务说明:Apple 文件共享协议,用于 Mac 设备间文件共享

风险场景:弱密码可被爆破,导致文件被篡改

建议措施:启用加密连接,限制访问 IP

24. TCP 636(LDAPS 服务)

服务说明:加密的 LDAP 服务

隐藏风险:使用自签名证书易被中间人攻击

修复方案:部署可信 CA 颁发的证书,定期更新

25. TCP 995(POP3S 服务)

服务说明:加密的 POP3 邮件接收协议

潜在问题:SSL 证书过期或吊销后,客户端仍可能信任

监控要求:配置证书过期告警,使用 OCSP 验证

26. TCP 993(IMAPS 服务)

服务说明:加密的 IMAP 服务

常见配置错误:允许低版本 TLS(如 TLS 1.0),存在 BEAST 攻击风险

优化配置:仅启用 TLS 1.2+,配置强加密套件

五、数据库类高危端口(7 个)

27. TCP 1433(SQL Server)

服务说明:微软数据库默认端口

主要威胁:

SA 账号弱口令爆破(如使用 Sqlmap 工具)

漏洞 CVE-2022-21882:远程代码执行

防护策略:

重命名 SA 账号,设置 16 位以上强密码

禁用 TCP/IP 远程连接,仅用命名管道

28. TCP 3306(MySQL)

服务说明:MySQL 数据库默认端口

风险配置:

bind-address = 0.0.0.0(允许所有 IP 连接)

存在空密码用户(如root@%)

安全加固:

-- 删除空密码用户 DELETE FROM mysql.user WHERE authentication_string = ''; -- 限制主机访问 UPDATE mysql.user SET host='192.168.1.%' WHERE user='root';

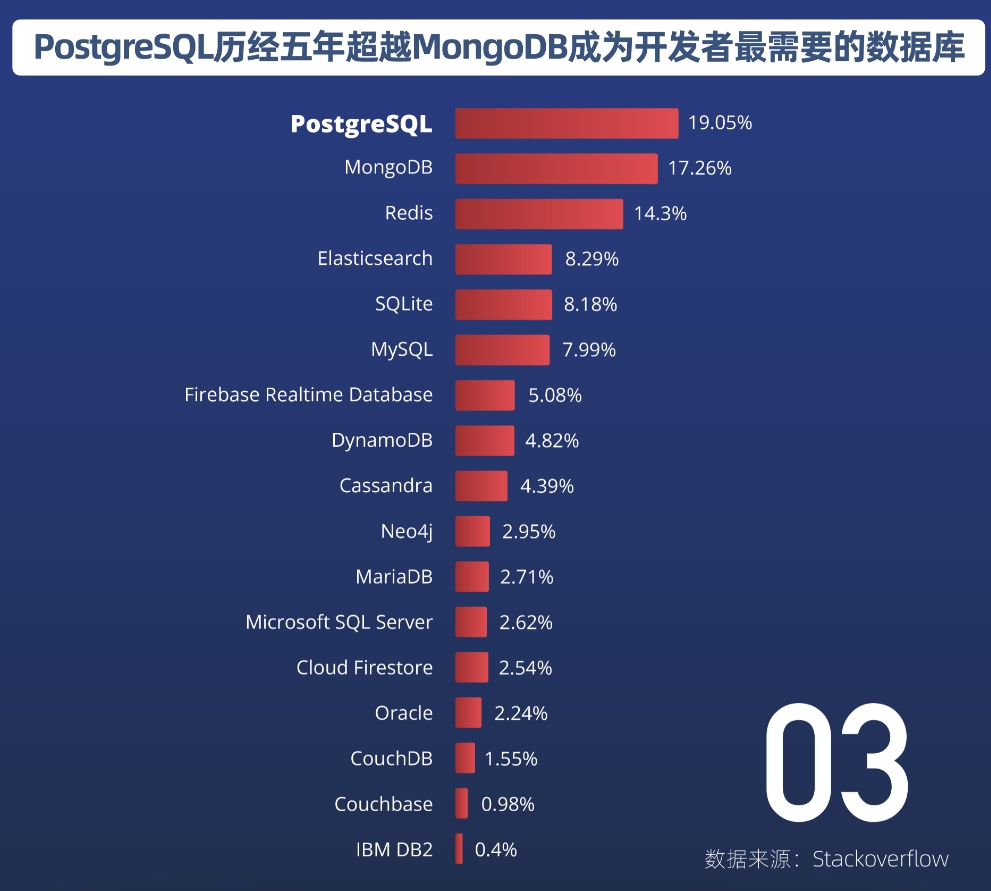

29. TCP 5432(PostgreSQL)

服务说明:开源关系型数据库端口

典型漏洞:CVE-2019-9193,权限提升漏洞

防护措施:升级至安全版本,禁用trust认证方式

30. TCP 1521(Oracle)

服务说明:Oracle 数据库监听端口

攻击手段:

TNS 监听欺骗:获取数据库认证信息

弱口令爆破(默认账号sys/sysdba)

处理建议:配置 TNS 加密,启用审计日志

31. TCP 6379(Redis)

服务说明:开源键值对数据库

未授权访问风险:无密码时可直接执行config set dir /root/.ssh写入公钥

必须配置:

# redis.conf requirepass 强密码 bind 127.0.0.1 # 仅本地访问

32. TCP 27017(MongoDB)

服务说明:NoSQL 数据库默认端口

历史事件:2017 年大量 MongoDB 因未授权访问被勒索

防护要点:启用认证(--auth),限制防火墙入站规则

33. TCP 5984(CouchDB)

服务说明:文档型数据库端口

漏洞案例:CVE-2017-12636,可通过 HTTP 请求执行命令

修复方法:升级至 2.1.1+,启用require_valid_user认证

六、应用服务类高危端口(11 个)

34. TCP 80/443(Web 服务)

服务说明:HTTP(80)和 HTTPS(443),最常用的 Web 端口

主要风险:

Web 应用漏洞(SQL 注入、XSS、文件上传)

心脏出血(Heartbleed)漏洞(OpenSSL)

防护体系:

部署 WAF(Web 应用防火墙)

定期扫描漏洞(使用 Nessus、AWVS)

启用 HSTS 强制 HTTPS 访问

35. TCP 8080/8081(Web 中间件)

服务说明:Tomcat、Jetty 等中间件默认端口

常见问题:

Tomcat 管理页弱口令(tomcat/tomcat)

存在未删除的示例页面(如/examples/servlets)

加固步骤:

删除默认账号,修改tomcat-users.xml

移除不必要的示例应用

36. TCP 9000(PHP-FPM)

服务说明:PHP FastCGI 进程管理器

风险场景:若直接暴露公网,可通过?-d allow_url_include=on执行代码

防护要求:仅允许 Nginx/Apache 本地连接,关闭allow_url_include

37. TCP 11211(Memcached)

服务说明:分布式缓存服务

未授权风险:可通过stats items获取缓存键,甚至执行flush_all清空缓存

安全配置:设置访问密码,绑定内网 IP

38. TCP 2181(ZooKeeper)

服务说明:分布式协调服务

漏洞影响:未授权访问可获取集群配置,篡改节点数据

防护措施:启用 SASL 认证,限制客户端 IP

39. TCP 9200/9300(Elasticsearch)

服务说明:搜索引擎服务,9200 为 HTTP 端口,9300 为节点通信端口

高危操作:未授权可执行_delete_by_query删除所有数据

必须配置:

# elasticsearch.yml xpack.security.enabled: true network.host: 192.168.1.100 # 绑定内网地址

40. TCP 5000(Flask/Python)

服务说明:Python Flask 框架默认端口

开发模式风险:启用debug=True时,可通过调试页面执行代码

生产环境要求:关闭 debug 模式,使用 Gunicorn 等生产服务器

41. TCP 50070/50090(Hadoop)

服务说明:HDFS 管理界面端口

安全隐患:未授权访问可查看集群数据,甚至删除文件

防护策略:启用 Kerberos 认证,限制管理 IP

42. TCP 8888(Jupyter Notebook)

服务说明:Python 交互式笔记本

默认风险:初始 token 易被猜测,可远程执行代码

启动参数:jupyter notebook --ip=127.0.0.1 --password=加密密码

43. TCP 2375/2376(Docker Remote API)

服务说明:Docker 远程管理接口,2375 为未加密端口,2376 为 TLS 加密端口。

致命风险:

暴露公网时,攻击者可通过docker run命令挂载主机目录,获取系统控制权。

未授权访问可删除容器、篡改镜像,导致业务中断。

必须配置:

禁用 2375 端口,强制使用 2376 并配置 TLS 证书。

通过--ip=127.0.0.1限制本地访问,或使用 VPN 连接。

启用 Docker 授权插件,限制 API 操作权限。

44. TCP 9090(Prometheus)

服务说明:开源监控系统的 Web 接口与 API 端口。

信息泄露风险:

未配置认证时,可查看主机 CPU、内存、服务状态等敏感监控数据。

攻击者可通过监控数据识别系统弱点(如高负载服务、潜在漏洞版本)。

防护措施:

启用 Basic Auth 认证,配合 Nginx 反向代理实现访问控制。

限制访问 IP,仅允许监控服务器与管理员主机连接。

禁用--web.enable-lifecycle参数,防止远程重启服务。

45. TCP 15672(RabbitMQ Management)

服务说明:RabbitMQ 消息队列的 Web 管理界面端口。

常见问题:

默认账号guest/guest仅允许本地登录,但配置错误时可能允许远程访问。

弱密码易被爆破,攻击者可篡改队列消息或删除数据。

安全配置:

删除默认 guest 账号,创建强密码管理员账户。

通过rabbitmq.conf限制管理界面访问 IP。

启用 HTTPS 加密,配置management.ssl.certfile与keyfile。

46. TCP 6881-6889(BitTorrent)

服务说明:P2P 文件共享协议默认端口范围,用于节点间数据传输。

风险影响:

开放时可能被用于非法文件共享,消耗带宽资源。

协议本身缺乏认证,易被植入恶意文件或作为 DDoS 攻击跳板。

处理建议:

企业网络中禁止开放此类端口,通过防火墙规则阻断。

个人设备需限制 P2P 软件的上传带宽,启用节点过滤功能。

47. TCP 27015(Steam 游戏服务)

服务说明:Steam 游戏平台的服务器通信端口,用于多人游戏数据传输。

潜在风险:

游戏服务器配置不当可能允许远程代码执行(如基于 Source 引擎的漏洞)。

弱管理员密码易被爆破,导致服务器被篡改或植入作弊程序。

防护要点:

及时更新游戏服务器补丁,关闭不必要的 RCon 远程控制功能。

限制连接 IP,仅允许信任的玩家节点访问。

48. TCP 8000(Django 开发服务器)

服务说明:Django 框架内置的开发用 Web 服务器端口。

风险特征:

开发模式下无安全防护,可通过DEBUG=True泄露堆栈信息与配置。

生产环境误使用时,性能低下且易受 DoS 攻击。

迁移方案:

生产环境部署至 Nginx+Gunicorn 架构,关闭 Django 内置服务器。

开发环境绑定127.0.0.1,避免局域网暴露。

49. TCP 9999(常见自定义服务端口)

服务说明:许多应用程序默认使用或管理员习惯配置的自定义端口,常被用于内部服务通信。

风险点:

因非标准端口易被忽略安全防护,成为攻击突破口。

服务本身可能存在未修复漏洞(如旧版数据库、私有协议缺陷)。

通用防护:

对所有端口进行端口扫描与服务识别,建立端口 - 服务映射表。

非必要不开放自定义端口至公网,必须开放时启用深度包检测。

50. UDP 5060/5061(SIP 协议)

服务说明:会话初始协议端口,用于 VoIP 电话与视频会议系统 signaling 通信,5061 为 TLS 加密端口。

主要攻击:

SIP 洪水攻击:发送大量 INVITE 请求导致服务拒绝。

注册劫持:伪造身份注册,盗取通话或监听语音。

安全加固:

启用 SIP 身份认证与 TLS 加密(5061 端口)。

限制每秒请求数,配置呼叫速率阈值。

七、高危端口防护体系建设

1. 端口安全基线

关闭原则:遵循 “最小权限”,关闭所有非必要端口(如企业网络中关闭 139/445、135 等端口)。

默认配置修改:对必须开放的端口,修改默认账号密码(如 SSH、数据库)、变更默认端口(如 3389 改至高位端口)。

2. 技术防护手段

防火墙策略:内外网端口访问严格限制,如仅允许指定 IP 访问 22 端口。

入侵检测:部署 IDS/IPS 监控异常端口连接(如短时间内大量连接 3389 端口的爆破行为)。

端口扫描:定期使用 Nmap、Masscan 进行端口探测,比对基线发现未授权开放端口。

3. 运维管理措施

端口台账:建立并动态更新端口 - 服务 - 负责人映射表,明确安全责任。

漏洞管理:针对开放端口对应的服务,定期扫描 CVE 漏洞并执行补丁更新。

应急响应:制定端口被入侵应急预案(如发现 445 端口异常流量时立即隔离主机)。

通过对 50 个高危端口的系统性梳理可见,端口安全的核心不在于端口本身,而在于其承载的服务配置与防护措施。建立常态化的端口监控与风险评估机制,才能从根本上降低端口被利用的风险。

-

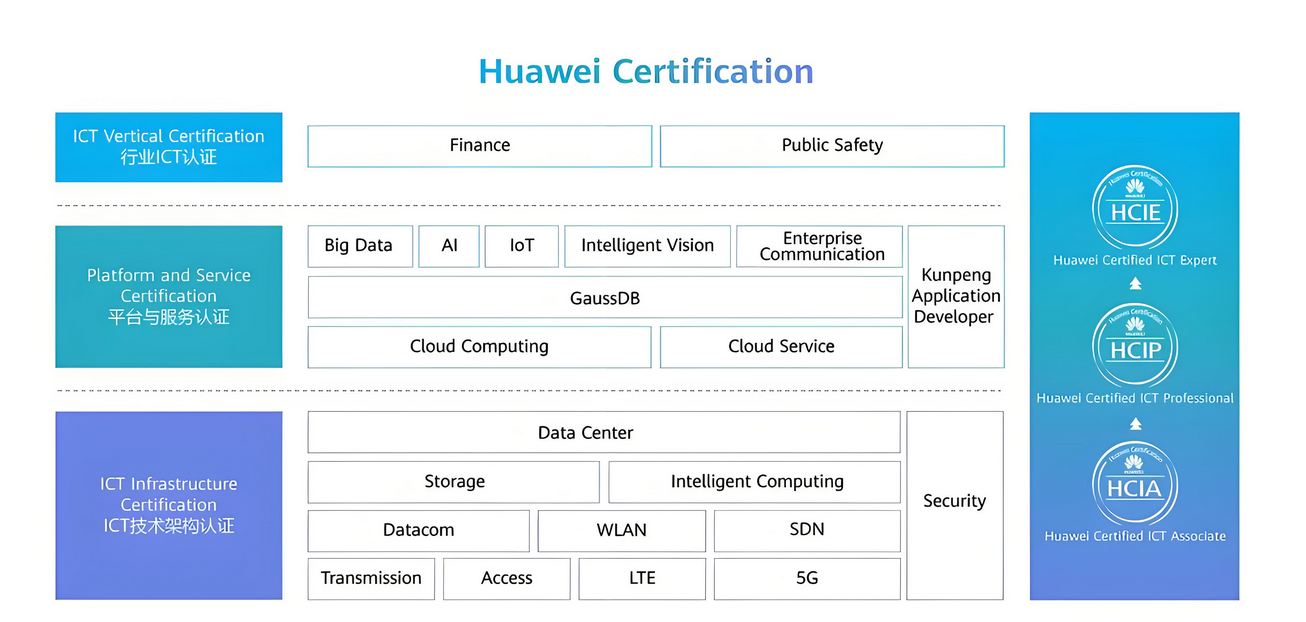

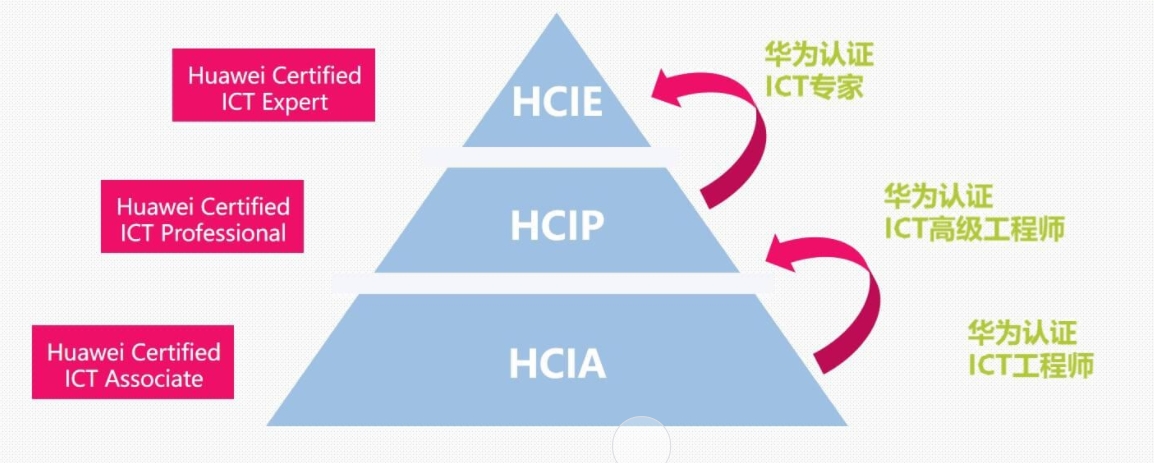

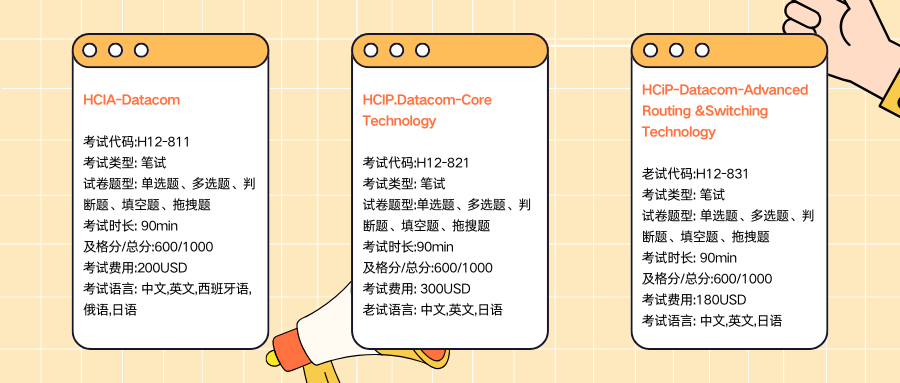

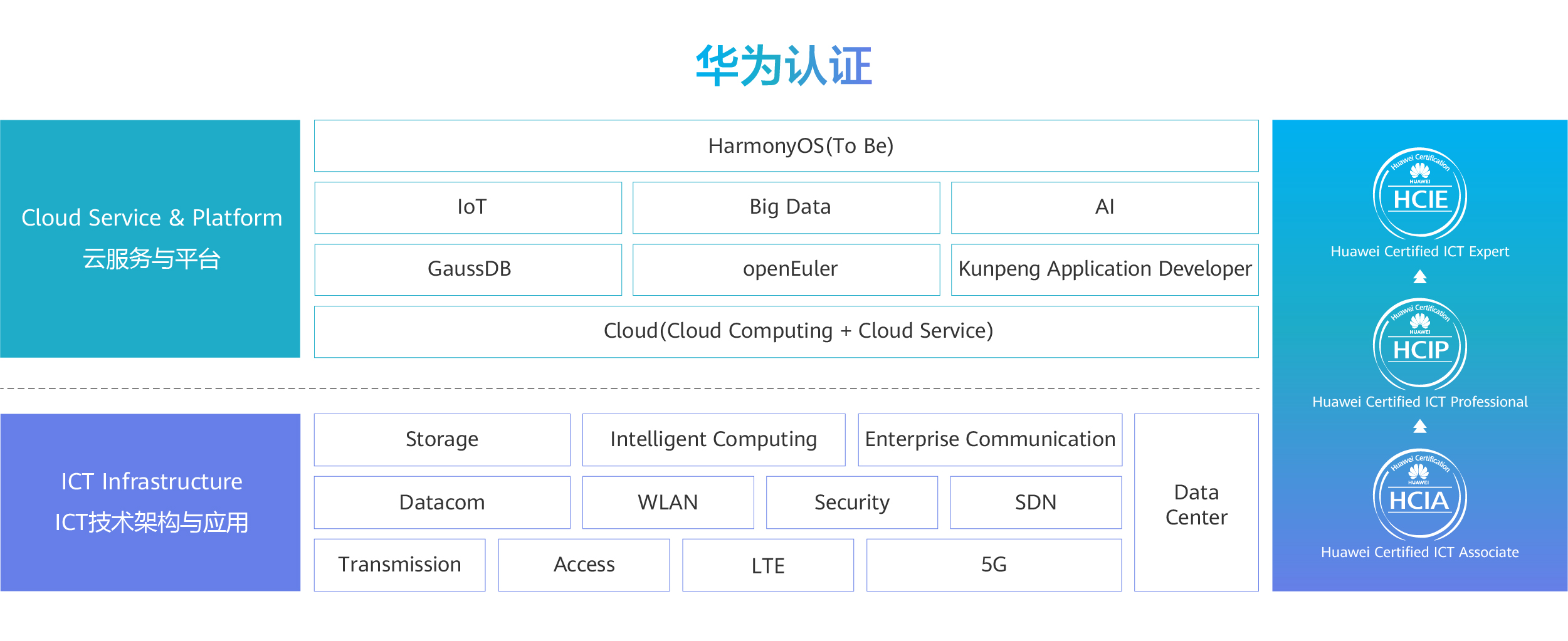

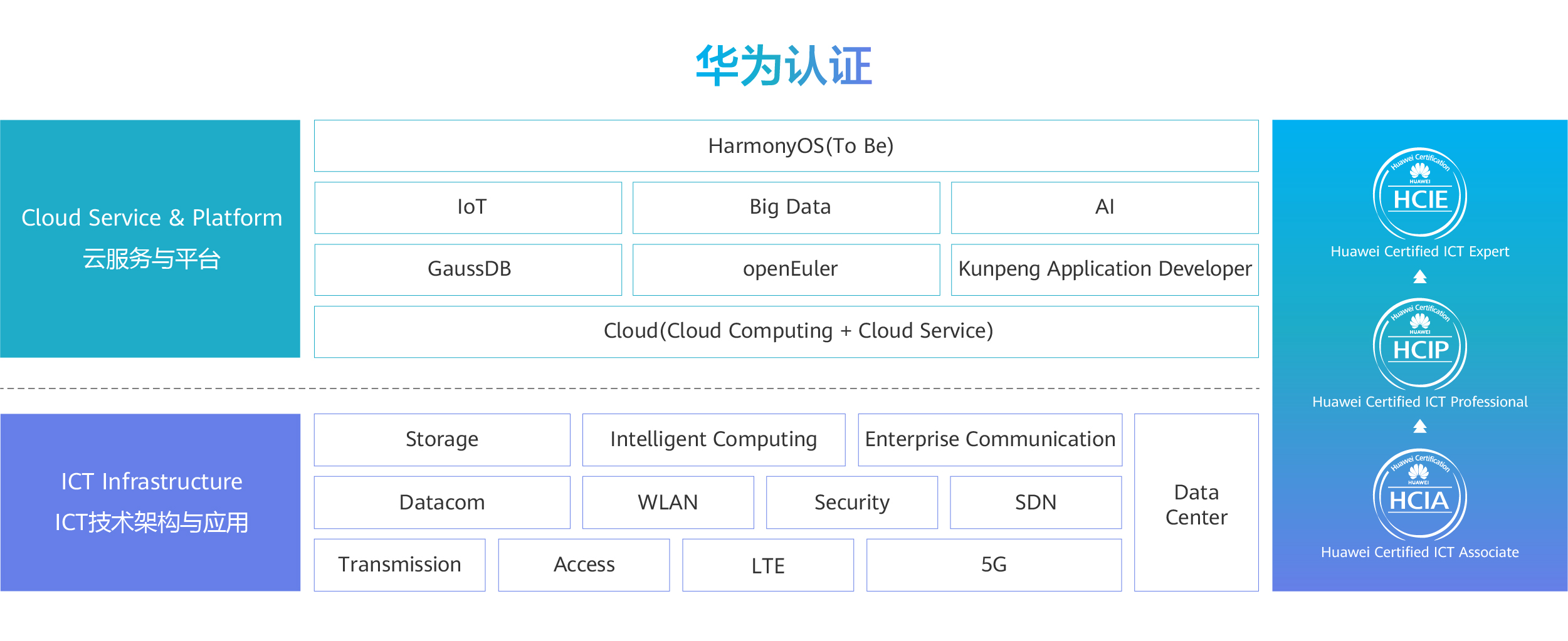

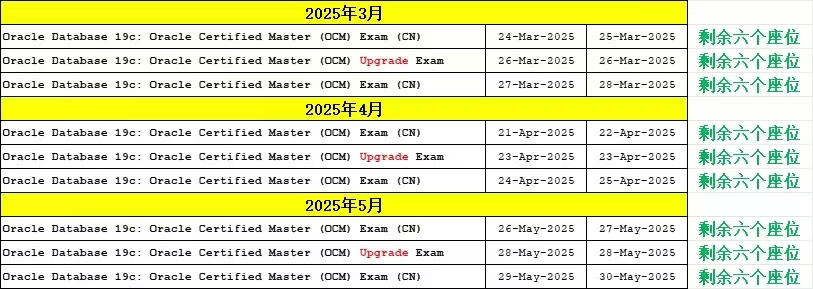

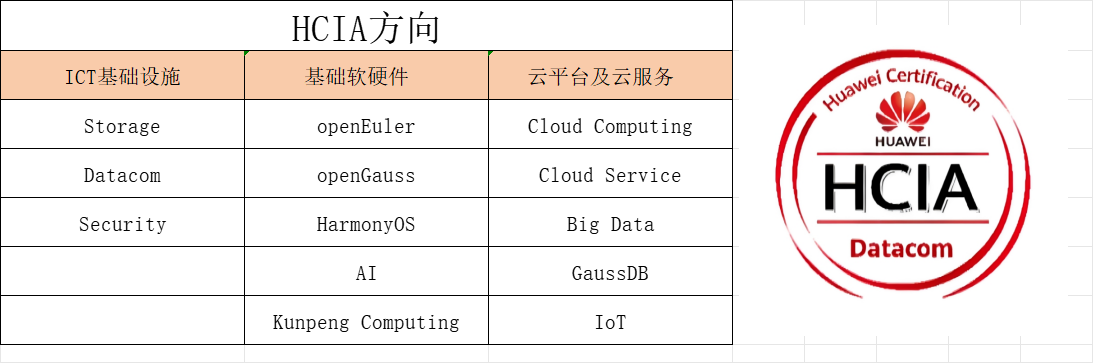

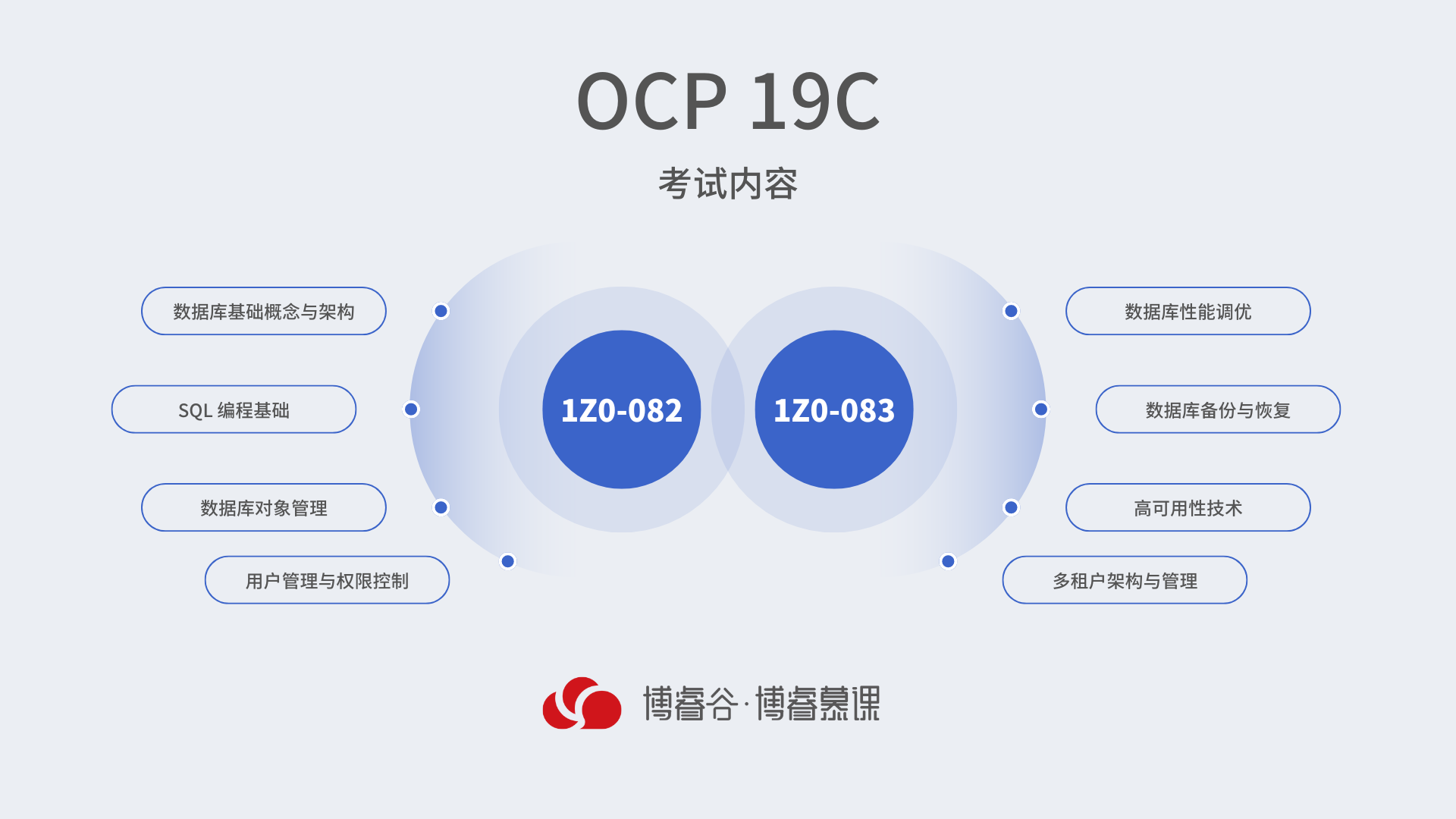

开设课程 开班时间 在线报名OCP2025.04.26

在线报名

HCIP-AI Solution2025.04.26在线报名

HCIE-openEuler2025.05.03在线报名

RHCA-CL2602025.05.04在线报名

HCIP-Cloud2025.05.10在线报名

PGCM直通车2025.05.10在线报名

HCIA-Datacom(晚班)2025.05.19在线报名

HCIA-Sec2025.06.07在线报名

RHCA-RH4422025.06.07在线报名

PMP2025.06.10在线报名

HCIA-Datacom2025.06.14在线报名

HCIE-AI Solution2025.06.14在线报名

HCIE-Datacom2025.06.14在线报名

HCIP-Datacom(晚班)2025.06.16在线报名

OCM2025.06.21在线报名

HCIE-Cloud2025.06.21在线报名

HCIP-Sec2025.06.21在线报名

HCIE-Bigdata2025.06.28在线报名

RHCE2025.06.28在线报名

HCIE-Datacom考前辅导2025.07.05在线报名

HCIP-Datacom深圳2025.07.19在线报名

CISP2025.07.19在线报名

HCIA-Datacom(晚班)2025.07.21在线报名

RHCA-RH4362025.07.26在线报名

OCP2025.07.26在线报名

HCIE-Sec2025.08.09在线报名

HCIA-AI Solution2025.08.16在线报名

HCIP-Datacom(晚班)2025.08.25在线报名

RHCA-RH3582025.09.06在线报名

PMP2025.09.16在线报名

HCIE-Datacom2025.09.06在线报名

HCIA-AI Solution2025.09.27在线报名

HCIA-Datacom2025.09.27在线报名

PGCM直通车2025.10.11在线报名

RHCA-DO3742025.10.11在线报名

HCIA-Sec2025.10.11在线报名

RHCE2025.10.18在线报名

HCIP-Datacom2025.11.08在线报名

HCIP-Sec2025.11.08在线报名

RHCA-CL2602025.11.15在线报名

OCP2025.11.15在线报名

HCIE-Sec2025.12.13在线报名

HCIE-Datacom2026.01.10在线报名